документация

Введение

Об удобстве использования профайлера, да ещё с графическим интерфейсом и говорить нечего, особенно когда надо найти узкие места под нагрузкой.

tideways - само расширение php для сбора данных о производительности кода

xhgui - графический веб-интерфейс (см. скриншот выше), который, помимо всего прочего, сохраняет данные профилирования в mongodb и затем использует их для вывода статистики

Кейс следующий:

Есть запросы к API с передачей уникального токена в GET параметре. По этому токену (user_token=) имеются лимиты на запросы через limit_req_zone, типа такого:

limit_req_zone $arg_user_token zone=token5:10m rate=12r/m;

Необходимо для некоторых токенов отключить лимиты. Тут на помощь и приходит модуль map nginx. Он позволяет динамически получать переменную, значение которой будет зависеть от значений других, входных, переменных. Т.е., грубо говоря, мы имеем

Провайдер услуг: ovh

Проц: Intel Xeon D-1521

ОС: CentOS 7.3

Ядро: 3.14 кастомное от ovh

Дело было на майских праздниках. Клиент, держащий сервис, написанный на php и использующий mysql как бд, попросил посмотреть, почему сервер внезапно перестаёт отвечать.

Предположили, что дело может быть в высокой нагрузке и отваливается сеть. Но нет, нагрузка так себе, на интерфейсе максимум 300 pps, трафик низкий, память не кушается, проц процентов на 40% загружен. В процессе выяснилось, что сервер не только перестаёт отвечать, но и сам перезагружается.

Ага! Настраиваем kdump. kdump не запускается на кастомном ядре 3.14 ovh. Ставим ванильное из родных реп

Чтобы отправить декларацию от доходах 3-НДФЛ в ФНС, можно получить ключ неквалифицированной электронной подписи и его сертификат, сформированные онлайн и отправить декларацию через личные кабинет налогоплательщика.

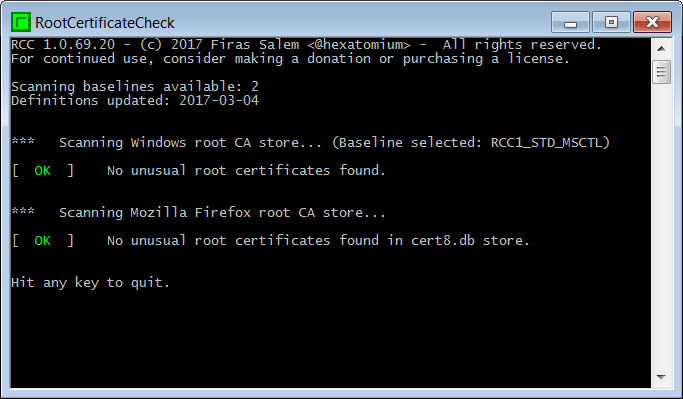

Если решите хранить ключ у себя на компьютере, то ФНС предложит установить «средства электронной подписи, которые установят в систему свои корневые сертификаты с неограниченными правами использования. А это означает, что ваша машина будет доверять любыми сертификатам, выпущенными удостоверяющим центром (УЦ), указанном в корневом сертификате.

Проверить установленные недоверенные сертификаты можно с помощью утилиты RCC (https://www.trustprobe.com/fs1/apps.html). Утилита запускается в юзер-спейсе без запроса админских прав и только читает сертификаты.

До установки средств электронной подписи

После установки средств электронной подписи появляется аж четыре корневых УЦ

Введение

Когда-то, настраивая nginx+php-fpm, я просто делал setenforce 0 или правил /etc/selinux/config, перманентно отключая selinux на сервере

/etc/selinux/config

# This file controls the state of SELinux on the system.

# SELINUX= can take one of these three values:

# enforcing - SELinux security policy is enforced.

# permissive - SELinux prints warnings instead of enforcing.

# disabled - No SELinux policy is loaded.

SELINUX=disabled

Теперь, наконец разобравшись, я понял, что никогда больше не буду выключать selinux

Thinstation - великолепная платформа для сборки тонкого клиента. Но вот некоторые вещи приходится допиливать руками…

Ситуация такая: есть несколько серверов windows terminal server, где работают наши юзеры, и нам надо сделать балансировку при подключении юзеров. Для балансировки используем haproxy. Нюанс в том, что мы хотим использовать балансировку по rdp-cookie, в котором в том числе передаётся **username. **Это нам даст попадание попадание пользователя на тот же сервер в ту же сессию, если у его тонкого клиента поменялся IP или пользователь заходит с соседнего тонкого клиента.

Так в чём проблема? Мы не хотим использовать полноценный оконный менеджер, а по-умолчанию, окно подключения в thinstation есть только у freerdp, а вот при загрузке в сессию rdesktop нам через балансировщик бросает сразу на терминальный сервер в сессию, где уже выводится стандартная виндовая форма ввода логина-пароля. А нам нужен именно rdesktop

Хитрость всего лишь в том, что необходимо подменить бинарник freerdp на бинарник rdesktop и добавить в сборку keymaps, чтобы в rdesktop корректно работала клавиатура

Роль EDGE для Exchange 2013

Описание

Пограничный сервер, анализирующий соединения и письма, помечающий спам, блокирующий недоверенные внешние сервера и т.п.

Безопасность

Чёрные и белые списки серверов

Пожалуй, самый простой, но не самый надёжный способ обезопасить себя от писем с “левых” почтовых серверов. При получении письма проверяется, не присутствует ли IP отправителя в одном списков.

IP-адреса в списки можно добавлять вручную через powershell, также существуют сторонние сервисы, которые собирают информацию по доверенным и недоверенным IP-адресам.

Сначала IP ищется в вручную созданных списках и только затем в списках сторонних провайдеров

Описание

Устройства (Devices)

Устройство - это физическое (магнитная лента, роботизированная библиотека) или виртуальное устройство (папка на жёстком диске), на которое происходит резервное копирование.

На любом подключённом в Windows жёстком диске через Backup Exec можно создать такую папку, которая будет являться устройством и будет иметь 2 важных параметра:

-

Максимальный размер создаваемых в папке файлов (каждый файл - носитель, на котором будут храниться резервные копии)

-

Количество наборов данных (data sets), которые могут быть записаны в файл (один набор данных = один выбранный ресурс в задании бэкапа. Каждый новый бэкап того же ресурса - новый набор данных)

Исходники https://github.com/seriyps/NetworkManager-l2tp

git clone https://github.com/seriyps/NetworkManager-l2tp.git

cd NetworkManager-l2tp

./autogen.sh

AT&T Unlocked Lumia 900 из США. Общий интернет работал, а потом внезапно пропал, а точнее при попытке его включить появлялась следующая ошибка:

“Соединение не в общем доступе

Чтобы включить привязку на устройстве, откройте сайт att.com/mywireless или наберите номер 611.”

“Could not enable tethering, please go to att.com/mywireless or dial 611″